Vamos a uma listagem de alguns dos melhores editores de texto para programadores:

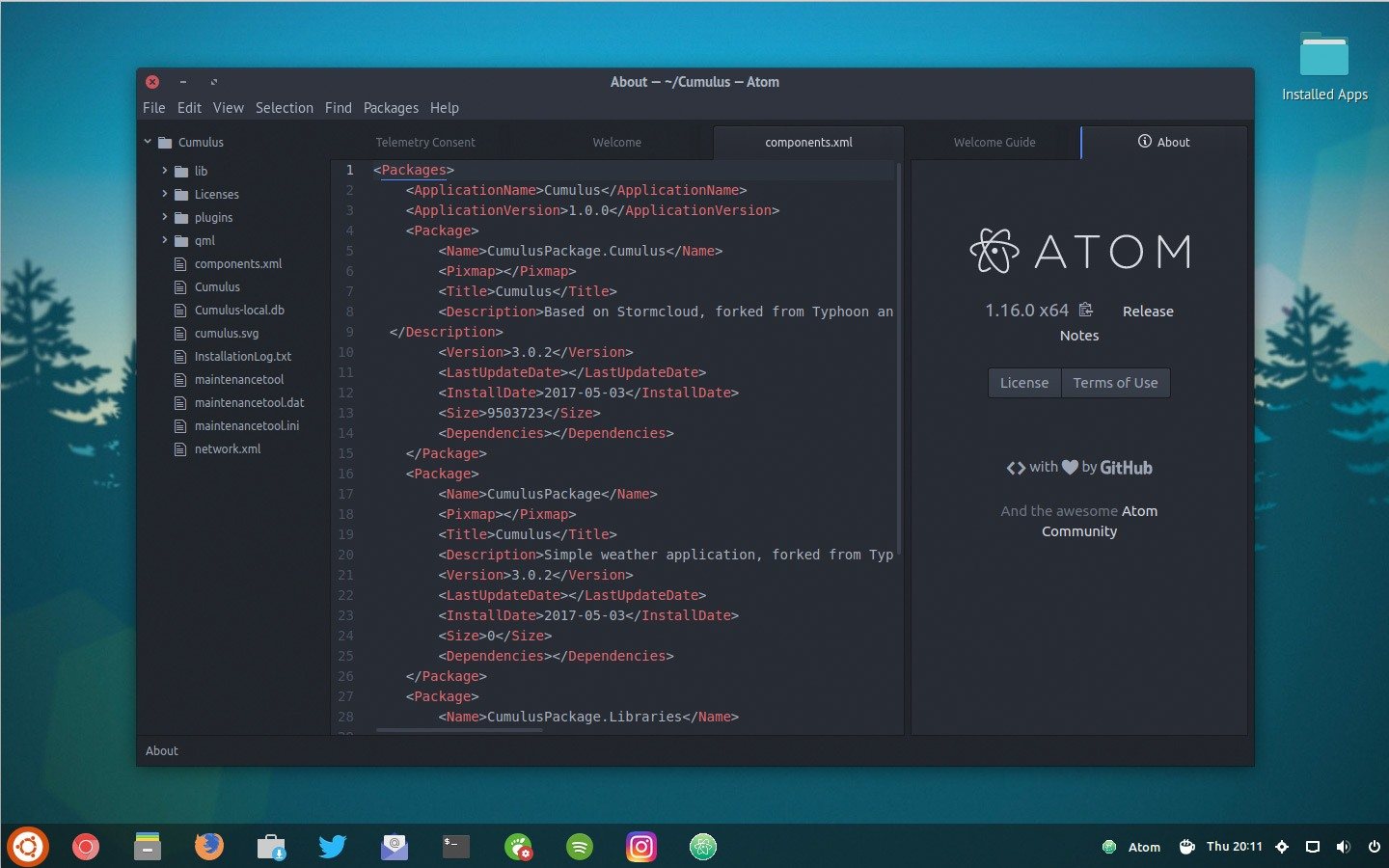

Atom

Atom editor de texto

Seria muito injusto não deixar o Atom como o primeiro desta lista. O motivo é simples: Ele é fantástico.

Gosto muito dele por causa de sua simplicidade, de ser software livre, altamente customizável e bem “leve”.

O Atom possui vários pacotes que podem ser instalados para diversas linguagens de programação, para checar sintaxe, erros, etc. Além disso, possui diversos temas para você deixar com uma cara diferente. Um editor muito bom, de alto nível.

Prós

Interface leve

Altamente customizável

Grátis 100%

Suporte a muitas linguagens

Contras

Um pouco complicado para instalar temas e pacotes

Atom

Atom editor de texto

Seria muito injusto não deixar o Atom como o primeiro desta lista. O motivo é simples: Ele é fantástico.

Gosto muito dele por causa de sua simplicidade, de ser software livre, altamente customizável e bem “leve”.

O Atom possui vários pacotes que podem ser instalados para diversas linguagens de programação, para checar sintaxe, erros, etc. Além disso, possui diversos temas para você deixar com uma cara diferente. Um editor muito bom, de alto nível.

Prós

Interface leve

Altamente customizável

Grátis 100%

Suporte a muitas linguagens

Contras

Um pouco complicado para instalar temas e pacotes

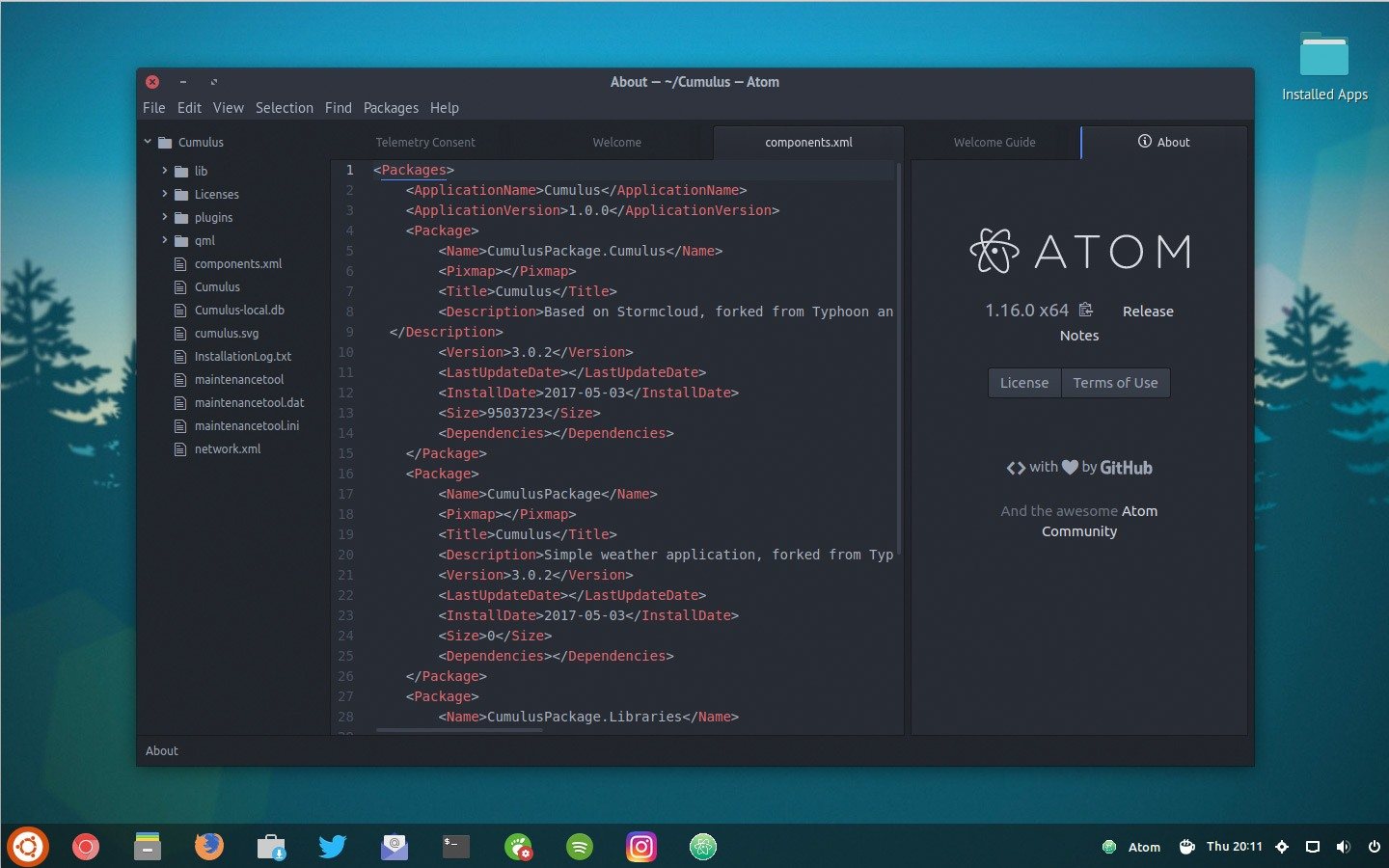

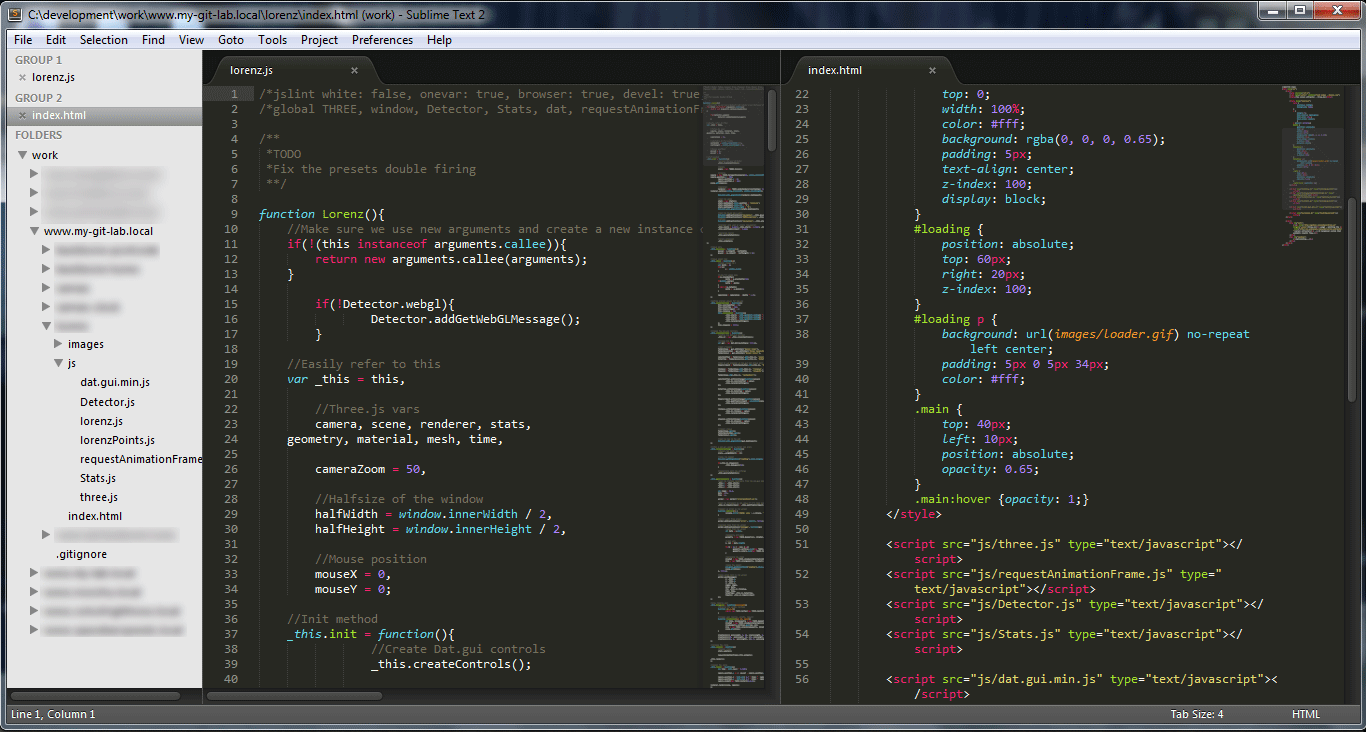

Sublime

Sublime editor de texto

Este era o meu preferido por muitos anos. É muito bom, completo, do mesmo nível que o Atom. Porém ele não é 100% gratuito então você terá que desembolsar alguns dólares para isso (na faixa de US$ 80).

Fora isso ele é um software muito bom, e você pode usar na versão “grátis” por um tempo, mas ele ficará exibindo uma mensagem dizendo para você comprar, o que realmente irrita. Até que você pega a manha e fecha quase que automaticamente esta mensagem, hahaha.

Prós

Interface simples

Customizável

Grátis para testar

Contras

US$ 80,00 (Eu acho um bom contra)

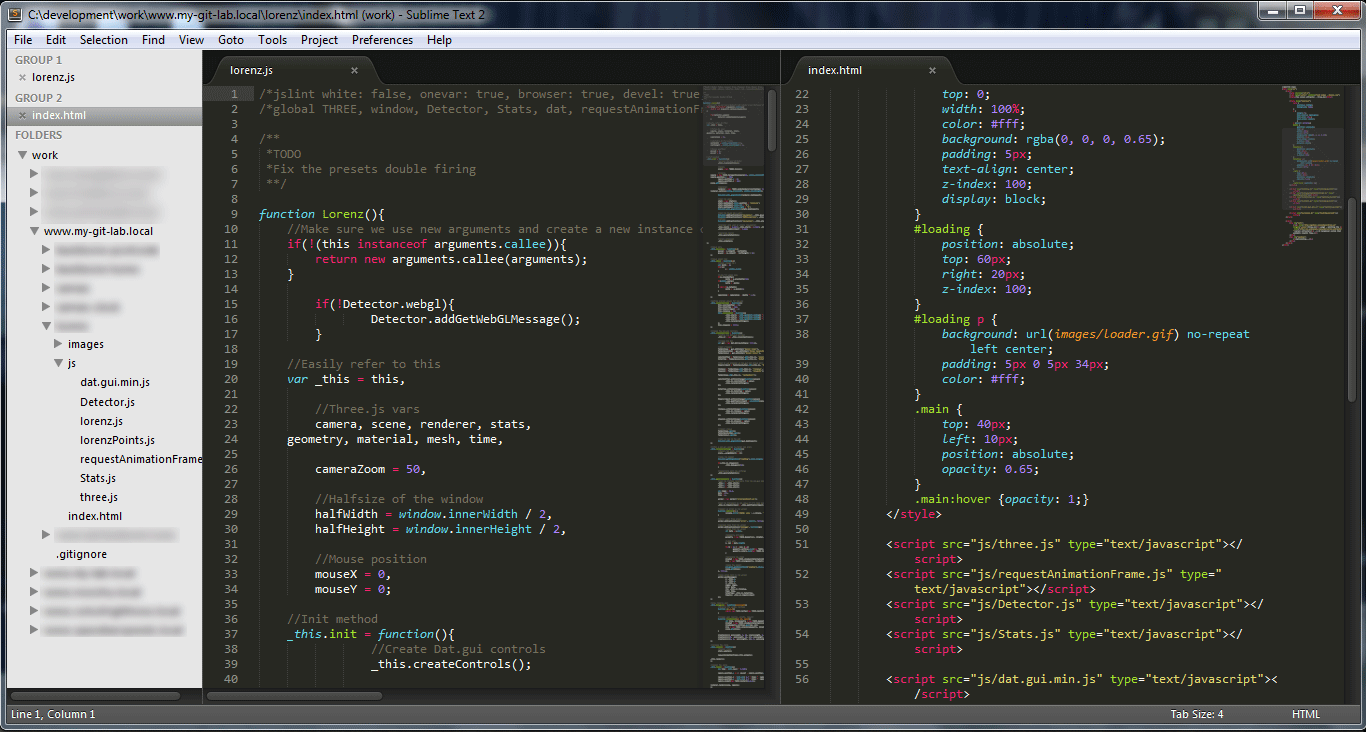

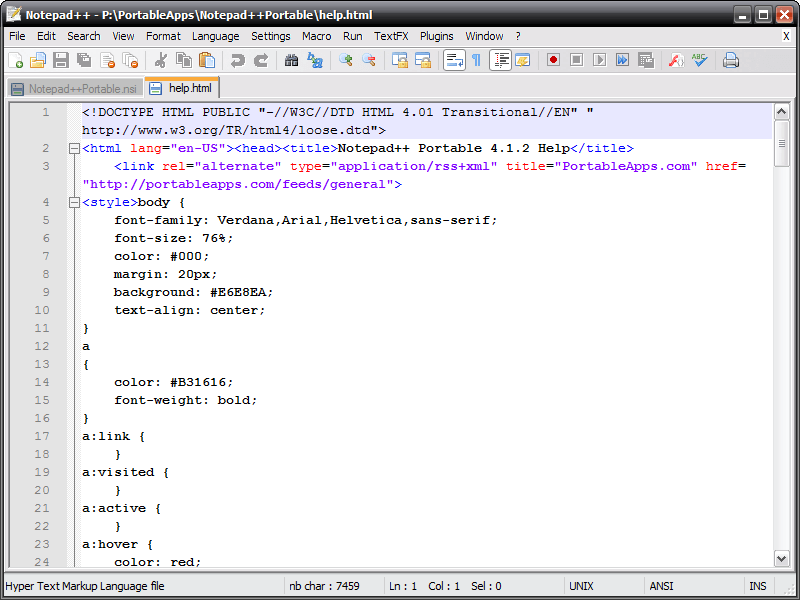

Notepad ++

Notepad Plus – Editor de texto

Este é um editor das antigas, um pouco mais simples que os anteriores, porém muito simples e útil para o dia-a-dia.

Ele tem a cara do Notepad padrão do Windows, com algumas funções a mais, como funções e plugins. Também é bom para arquivos grandes, tem uma resposta muito rápida com eles e dificilmente trava.

Prós

Similar ao Notepad do Windows

Rápido para processar

Trabalha com arquivos grandes

Suporte a plugins

Contras

Não tem as mesmas funções e opções dos anteriores

Poucas opções para agilizar o desenvolvimento

Sublime editor de texto

Este era o meu preferido por muitos anos. É muito bom, completo, do mesmo nível que o Atom. Porém ele não é 100% gratuito então você terá que desembolsar alguns dólares para isso (na faixa de US$ 80).

Fora isso ele é um software muito bom, e você pode usar na versão “grátis” por um tempo, mas ele ficará exibindo uma mensagem dizendo para você comprar, o que realmente irrita. Até que você pega a manha e fecha quase que automaticamente esta mensagem, hahaha.

Prós

Interface simples

Customizável

Grátis para testar

Contras

US$ 80,00 (Eu acho um bom contra)

Notepad ++

Notepad Plus – Editor de texto

Este é um editor das antigas, um pouco mais simples que os anteriores, porém muito simples e útil para o dia-a-dia.

Ele tem a cara do Notepad padrão do Windows, com algumas funções a mais, como funções e plugins. Também é bom para arquivos grandes, tem uma resposta muito rápida com eles e dificilmente trava.

Prós

Similar ao Notepad do Windows

Rápido para processar

Trabalha com arquivos grandes

Suporte a plugins

Contras

Não tem as mesmas funções e opções dos anteriores

Poucas opções para agilizar o desenvolvimento

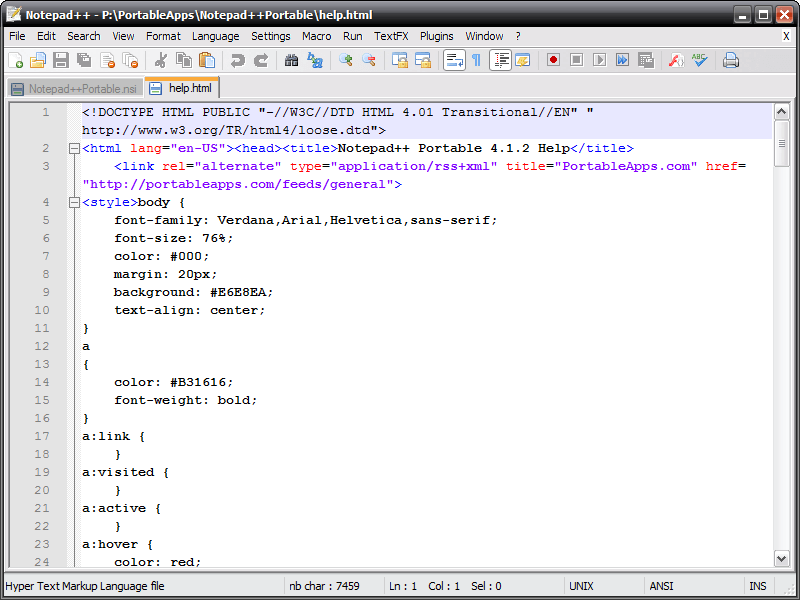

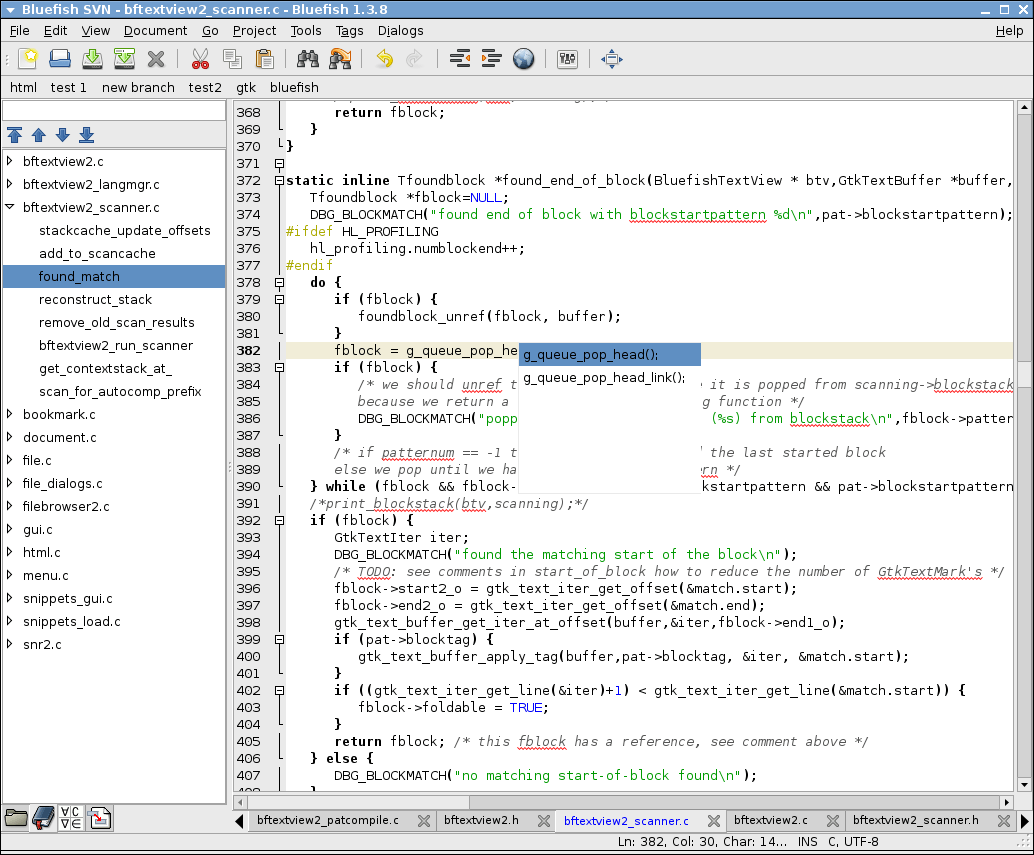

Bluefish

Bluefish editor de texto

Outro editor de textos muito bom e rápido. Possui suporte para diversas linguagens de programação incluindo marcações de checagem de sintaxe.

Tem muitas funções, acredito que até demais. Quando você abre ele, realmente pode não saber ao certo por onde começar. Mas é tudo questão de acostumar-se.

Se gostar e começar a aprender, você irá se dar bem com ele, pois é muito poderoso.

Prós

Muitas funções

Rápido

100% grátis

Checa sintaxe de programação

Contras

São muitas opções que chega a deixar com medo

Um pouco complicado para aprender a utilizar 100% dele

Conclusão

Todos os citados acima são muito bons, procurei nesta lista colocar os mais completos e melhores para programar.

Qualquer um que utilizar, estará bem equipado para seu desenvolvimento.

Eu particularmente utilizo bastante o Atom por uma questão de costume mesmo. Deixo algumas menções de editores muito bons mas que não utilizo tanto.

VIM

Visual Studio Code

Brackets

Light Table

Bluefish editor de texto

Outro editor de textos muito bom e rápido. Possui suporte para diversas linguagens de programação incluindo marcações de checagem de sintaxe.

Tem muitas funções, acredito que até demais. Quando você abre ele, realmente pode não saber ao certo por onde começar. Mas é tudo questão de acostumar-se.

Se gostar e começar a aprender, você irá se dar bem com ele, pois é muito poderoso.

Prós

Muitas funções

Rápido

100% grátis

Checa sintaxe de programação

Contras

São muitas opções que chega a deixar com medo

Um pouco complicado para aprender a utilizar 100% dele

Conclusão

Todos os citados acima são muito bons, procurei nesta lista colocar os mais completos e melhores para programar.

Qualquer um que utilizar, estará bem equipado para seu desenvolvimento.

Eu particularmente utilizo bastante o Atom por uma questão de costume mesmo. Deixo algumas menções de editores muito bons mas que não utilizo tanto.

VIM

Visual Studio Code

Brackets

Light Table