O termo "phishing" faz alusão à palavra inglesa "fishing", que significa "pescaria", em tradução livre. A associação com esta atividade não é mero acaso: o Phishing Scam é uma tentativa de fraude pela internet que utiliza "iscas", isto é, artifícios para atrair a atenção de uma pessoa e fazê-la realizar alguma ação.

Caso o indivíduo "morda a isca", poderá acabar informando dados bancários ou outras informações confidenciais a desconhecidos, percebendo apenas tardiamente que foi vítima de uma fraude on-line. Da mesma forma, poderá contaminar seu computador com um vírus ou outro malware.

O Phishing Scam - ou somente Phishing - geralmente chega às pessoas via e-mail. Embora também possa explorar outros serviços, como sites de redes sociais, o correio eletrônico é o meio preferido por se tratar da forma de comunicação mais popular e difundida da internet. Além disso, é relativamente fácil criar um e-mail fraudulento.

Normalmente, mensagens do tipo são criadas para parecerem ter sido emitidas por instituições sérias, como bancos, operadoras de telefonia ou órgãos do governo, embora também possam se passar por pessoas. Esta é uma das principais características do Phishing Scam. Outra são os argumentos utilizados para convencer o usuário a clicar em um link malicioso ou em um arquivo anexo suspeito.

Principais riscos do Phishing Scam

Caso uma pessoa receba uma mensagem que se caracteriza como Phishing Scam e não perceba que está diante de um conteúdo fraudulento, poderá realizar uma ação que resultará em prejuízo financeiro ou em outros transtornos consideráveis.

Caso uma pessoa receba uma mensagem que se caracteriza como Phishing Scam e não perceba que está diante de um conteúdo fraudulento, poderá realizar uma ação que resultará em prejuízo financeiro ou em outros transtornos consideráveis.

Um e-mail do tipo que se passa por um aviso de um banco, por exemplo, pode orientar o usuário a clicar em um link para atualizar um cadastro. Ao fazê-lo, a pessoa poderá cair em um site falso, mas bastante parecido ao da instituição bancária, e fornecer dados sigilosos, como número de conta corrente e senha de acesso. Ora, a pessoa não percebeu que estava diante um site falso e, portanto, forneceu seus dados na expectativa de acessar a sua conta.

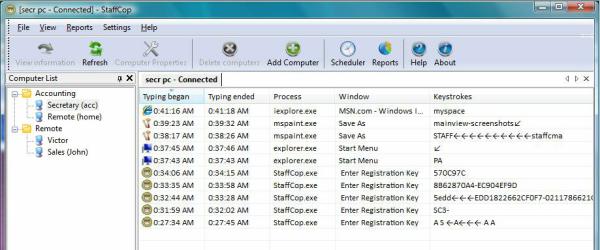

Em um esquema mais sofisticado, a mensagem pode conter um anexo ou um link que direciona para uma malware. Se o usuário executá-lo, a praga se instalará em seu computador ou dispositivo móvel e poderá realizar uma série de ações, como registrar dados digitados, capturar arquivos do usuário ou monitorar suas atividades na Web.

Outra consequência possível do Phishing Scam é confirmar que a conta de e-mail do usuário está ativa. Neste caso, a pessoa passará a receber outras mensagens do tipo ou SPAM (e-mails não solicitados) e ainda poderá ser classificada como "alvo em potencial", uma vez que, ao executar a ação da primeira mensagem, indicou não saber identificar conteúdo enganoso.

Variações conseguem afetar o usuário em outros meios. Uma pessoa pode, por exemplo, aceitar um convite para um suposto jogo em uma rede social. Ao fazê-lo, o aplicativo malicioso pode emitir convites automaticamente para outros usuários. Estes, ao constatarem que o convite partiu de um conhecido, poderão aceitá-lo, dando continuidade ao esquema.

Há, é claro, outros riscos: o computador do usuário, se contaminado por um malware, pode emitir SPAMs; contas em serviços on-line podem ser invadidas graças à captura de senhas e nomes de usuários; a pessoa pode fazer compras em um site fraudulento e, por este motivo, não receber o produto; e assim por diante.

Como identificar um Phishing Scam

Com exceção para alguns esquemas mais elaborados, é relativamente fácil identificar um Phishing Scam. Isso porque algumas características são comuns à maioria destas mensagens. Veja, a seguir, as principais delas.

O Phishing Scam se passa por uma mensagem emitida por instituições conhecidas

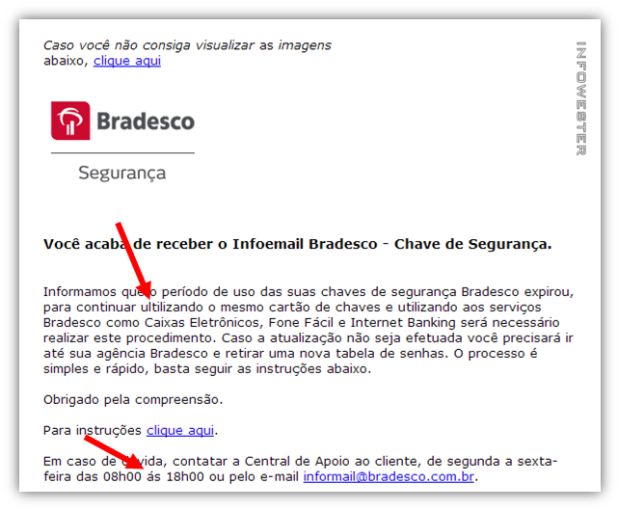

Os responsáveis por esta prática criam mensagens falsas que incorporam cores, logotipos, slogans e outras características da identidade de alguma instituição conhecida. O motivo é óbvio: fazer o usuário acreditar que aquela entidade está, de fato, se comunicando com ele.

No Brasil, é bastante comum encontrar e-mails do tipo que se passam por comunicados de bancos, operadoras de cartão de crédito, companhias aéreas, serviços de redes sociais, desenvolvedoras de antivírus, entidades judiciais, lojas virtuais, entre outros.

Não raramente, estas mensagens costumam ter alguma falha grosseira no aspecto visual, como figuras faltantes, itens desalinhados ou imagens de má qualidade - uma instituição séria se preocupa com a sua imagem, razão pela qual não deixaria erros do tipo ocorrerem.

Há, no entanto, e-mails fraudulentos que são uma cópia fiel de comunicados legítimos. Neste caso, é importante observar outros aspectos da mensagem.

Erros gramaticais e ortográficos

Como dito no tópico anterior, instituições sérias se preocupam com a sua imagem e não emitem comunicados grosseiros. Logo, se você se deparar com uma mensagem com erros ortográficos e gramaticais em nome de uma empresa ou órgão do governo, muito provavelmente estará diante de um Phishing Scam.

A imagem abaixo é um exemplo. Repare que, além do uso inadequado de pontuação, o texto tem erros ortográficos:

Erros em um e-mail falso em nome de um banco

Links estranhos ou anexos suspeitos

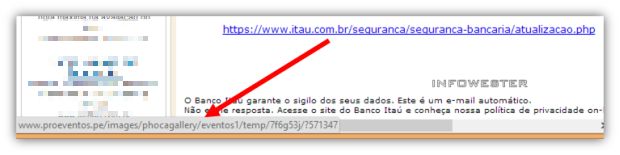

É comum que esquemas de Phishing Scam usem links "confusos" (que você não seria capaz de guardar de cabeça) ou que, de alguma forma, se assemelham ao endereço legítimo da entidade mencionada na mensagem. Por exemplo, se o site da Empresa X é www.empresax.com.br, o e-mail pode ter um link do tipo www.empresax.dirt.com.

É possível também que a descrição do link aponte para o endereço legítimo do site da empresa, mas, ao passar o cursor do mouse por cima deste, o navegador de internet ou cliente de e-mail mostre o link verdadeiro e, consequentemente, suspeito. Daí a importância de ficar atento a este detalhe.

Observe o exemplo abaixo. Nele, o navegador de internet mostra o link verdadeiro quando o cursor do mouse está posicionado acima do endereço descrito na mensagem. Perceba que o link real não tem nada a ver com a instituição mencionada:

Exemplo de link falso

Da mesma forma, também é importante se atentar aos arquivos anexos, especialmente se estes tiverem extensões como .exe ou .zip.

Argumentos alarmantes ou que instigam a curiosidade

Para que um Phishing tenha efeito, é necessário que o usuário realize alguma ação: clicar em um link, abrir o anexo ou responder a mensagem, por exemplo. Para que isso ocorra, o responsável pela fraude costuma utilizar argumentos alarmantes, que estimulam a curiosidade, que despertam a sensação de urgência ou cause sensação de oportunidade na pessoa.

Não é difícil entender o porquê: quando tomado por estes sentimentos, o indivíduo tende a raciocinar menos e agir conforme a emoção. A seguir, os argumentos mais comuns.

Envolvendo bancos

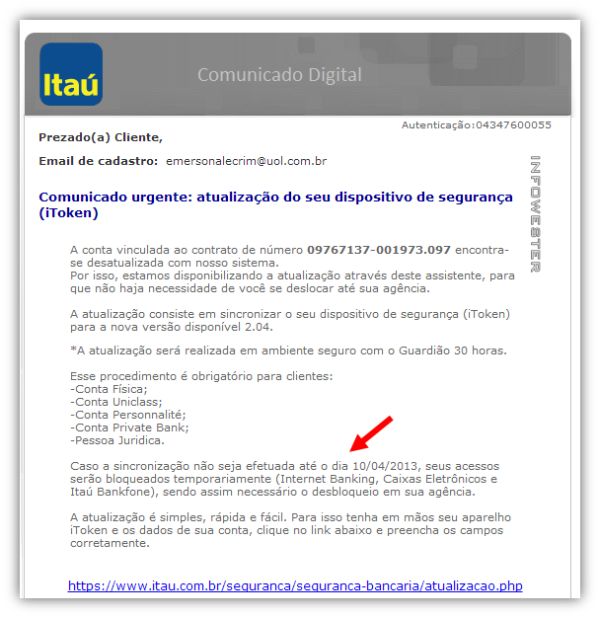

A mensagem alega que o usuário tem uma dívida de empréstimo bancário e que seu nome irá ser registrado em órgãos de proteção ao crédito se o pagamento não for feito em tempo hábil;

A mensagem afirma que o usuário deve fazer um recadastramento para não ter o acesso à sua conta bloqueada;

A mensagem avisa do lançamento de um novo módulo de proteção que deve ser instalado no computador da pessoa;

A mensagem se passa por um comprovante de depósito supostamente feito na conta da pessoa;

A mensagem avisa que o login, chave de acesso ou token do usuário expirou, sendo necessário clicar em um link para renová-lo.

A imagem abaixo é um exemplo. Seu texto ameaça com o bloqueio de acesso à conta caso uma suposta sincronização de "token" não seja feita:

E-mail falso em nome de banco com ameaça

Envolvendo cartões de crédito

A mensagem se passa por um lançamento no cartão do usuário, muitas vezes de valor alto;

A mensagem se passa por uma fatura de cartão, muitas vezes com vencimento próximo;

A mensagem argumenta que o usuário tem pontos de fidelidade prestes a expirar.

Envolvendo entidades do governo

A mensagem afirma que um documento - como Título de Eleitor ou CPF - será cancelado caso o usuário não clique no link ou anexo para atualizá-lo;

A mensagem alega que o usuário tem uma pendência de grande valor na Receita Federal ou que há irregularidades em sua declaração de Imposto de Renda;

A mensagem afirma que o usuário está sendo intimado por um órgão judicial ou autoridade policial;

A mensagem alega que a pessoa tem multas de trânsito ou irregularidades nos documentos do seu carro.

Envolvendo notícias e acontecimentos recentes

A mensagem promete detalhes supostamente encobertos pela imprensa ou fotos fortes de uma tragédia de grande repercussão;

A mensagem promete informações exclusivas sobre escândalos políticos, celebridades ou denúncias.

Promessas de revelações

A mensagem promete revelar fotos que mostram que a pessoa está sendo traída;

A mensagem promete revelar informações exclusivas a respeito de uma celebridade;

A mensagem promete revelações conclusivas sobre teorias de conspiração.

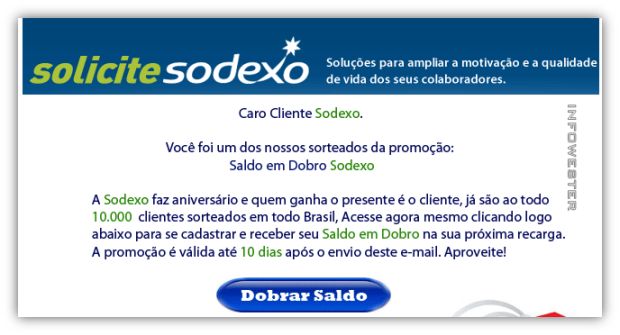

Promessas de prêmios, recompensas ou heranças

A mensagem afirma que o usuário foi sorteado e ganhará passagens aéreas, carros, bônus ou prêmios em dinheiro;

A mensagem afirma que o usuário tem um prêmio pendente na loteria e que irá perdê-lo se não resgatá-lo nas próximas horas;

Uma pessoa se passa por um herdeiro de uma grande fortuna (geralmente da Nigéria) que necessita mudar de país por razões políticas e oferece uma compensação significativa, caso o usuário ajude-o neste processo.

A imagem abaixo mostra um exemplo de Scam em nome de uma empresa de distribuição de benefícios para funcionários. O argumento utilizado é o de oferecer o dobro de bonificação após o usuário realizar um cadastro:

E-mail falso prometendo prêmio

Mensagem enviada por engano ou demonstrando interesse

A mensagem promete fotos íntimas de alguém ou de festas, sendo escrita de forma a fazer o usuário acreditar que o e-mail chegou a ele por engano, uma tentativa de alimentar sua curiosidade;

A mensagem se passa por um contato de um admirador secreto desconhecido, mas que quer se revelar à pessoa.

Envolvendo redes sociais

A mensagem afirma que a conta do usuário em uma rede social será excluída ou passará a ser paga se determinada ação não for realizada;

A mensagem se passa por um recado ou convite de alguém numa rede social;

A mensagem afirma que o usuário foi marcado em fotos de uma pessoa, geralmente desconhecida, numa rede social.

* * *

Estes são só alguns exemplos. Esquemas de Phishing Scam podem explorar vários outros argumentos para enganar o internauta, mas perceba que a ideia é, quase sempre, a de "fisgar" a pessoa a partir de um sentimento de alerta, curiosidade ou oportunidade.

Como o fraudador sabe que eu sou cliente de determinada empresa?

Se você recebeu um e-mail fraudulento em nome de um banco ou de uma companhia aérea, por exemplo, pode estar se perguntando: "como é que o emissor soube que eu sou cliente desta empresa?" A verdade é que, na maioria absoluta das vezes, ele não sabe!

O que o fraudador faz é trabalhar com tentativas de acerto. A mensagem é disparada para milhares de e-mails de uma só vez porque o emissor sabe que uma parcela significativa destas contas provavelmente pertence a pessoas que são, de fato, clientes de determinadas empresas.

Para tanto, às mensagens são atribuídas denominações de companhias que têm uma base de clientes muito grande e que, de preferência, tenham pouca concorrência. É por isso que nomes de bancos, companhias aéras, grandes redes varejistas e operadoras de telefonia costumam ser utilizados indevidamente neste tipo de fraude.

E se o Phishing tem meu nome completo ou meu CPF?

Pode acontecer de o Phishing Scam ter seu nome completo, número de CPF ou outra informação pessoal. O objetivo aqui é óbvio: com esses dados, é mais fácil convencer o usuário.

Felizmente, este tipo de mensagem é muito raro. O que acontece é que, de alguma forma, o fraudador teve acesso a um banco de dados com cadastros de pessoas. Isso é possível, por exemplo, quando um site de comércio eletrônico é invadido ou quando um funcionário de uma empresa revende indevidamente estas informações.

Por isso, mesmo quando a mensagem contiver dados pessoais, não desconsidere a possibilidade de haver uma tentativa de fraude ali.

E se mensagem foi enviada por uma pessoa conhecida?

Mesmo que uma mensagem suspeita tenha sido enviada a você por um amigo ou conhecido, desconfie e, se possível, questione a pessoa sobre a sua emissão. Não é raro acontecer de malwares conseguirem acessar e-mail, serviços de mensagens instantâneas ou mesmo redes sociais para propagar conteúdo malicioso sem o dono da conta perceber.

Dicas para se proteger

É praticamente impossível impedir que esquemas fraudulentos cheguem até você, mas alguns cuidados simples te ajudam a se livrar do perigo:

:: o primeiro deles é observar as características da mensagem (visual, erros ortográficos, links esquisitos, argumentos persuasivos, entre outros), tal como explicado anteriormente;

:: lembre-se também que avisos de dívidas, convocações judiciais ou solicitações de cadastramento, por exemplo, não costumam ser feitas por e-mail ou redes sociais, mas sim por correspondência enviada à sua residência ou local de trabalho. Não se deixe levar pelo tom ameaçador ou alarmista da mensagem;

:: desconfie de ofertas muito generosas. Ninguém lhe dará prêmios de concursos que você não esteja participando ou oferecerá um produto com preço muito abaixo do que é praticado pelo mercado. Se for necessário que você pague alguma taxa ou faça alguma contribuição em dinheiro, pode ter certeza que se trata de fraude;

:: tenha cuidado com a sua curiosidade e desconfie de notícias sensacionalistas, teorias de conspiração ou de notícias que não podem ser confirmadas em veículos especializados;

:: se tiver dúvidas sobre a legitimidade de uma mensagem, entre em contato com a empresa ou instituição mencionada para ter certeza de que se trata de uma fraude ou não;

:: utilize antivírus e softwares atualizados, especialmente de navegadores de internet. Eles podem barrar cliques inadvertidos em arquivos ou links maliciosos;

:: se tiver certeza de que uma mensagem é Phishing, apague-a imediatamente. Você também pode marcá-la como SPAM, quando possível. Isso porque, dependendo do serviço utilizado, se um número expressivo de usuários marcar determinada mensagem como tal, ela poderá ser barrada automaticamente nas contas de outras pessoas;

:: passe estas orientações para familiares, amigos, colegas de trabalho e outras pessoas próximas de você para evitar que elas sejam vítimas do problema.

Fui vítima de um Phishing Scam. O que fazer?

Se você executou alguma ação por influência de um Phishing Scam, deve reagir conforme o que foi feito. Se você entrou em um site falso de um banco e inseriu seus dados pessoais, por exemplo, deve entrar em contato imediatamente com a instituição bancária para bloquear a sua conta e obter nova senha. Já se você tiver passado dados do seu cartão de crédito, é importante contatar a operadora para cancelá-lo e verificar lançamentos não reconhecidos.

Se você clicou em um malware, é recomendável verificar seu computador ou dispositivo móvel com um antivírus atualizado e de confiança. Além disso, também pode ser uma boa ideia trocar senhas digitadas após a contaminação.

Aliás, o ato de trocar de senhas regularmente - a cada três meses, por exemplo -, mesmo que nenhum problema tenha acontecimento, é um hábito que também reforça a segurança.

Em caso de prejuízo ou qualquer outro transtorno considerável, não hesite em procurar orientação de autoridades policiais ou judiciais.

Finalizando

Não há tecnologia que consiga combater de maneira definitiva todos os perigos existentes na internet, por isso, a prevenção continua sendo a arma mais eficiente. Neste sentido, você também pode obter outras importantes orientações de segurança nos seguintes textos:

Como evitar fraudes com contas bancárias e cartões de crédito pela internet;

Como criar senhas seguras;

Dicas de segurança internet;

Hoax: os perigos dos boatos na internet;

Vírus de computador e outros malwares: o que são e como agem;

Dicas para compras na internet;

Como manter a sua privacidade na internet.

Teclado virtual e Token de acesso bancário (Fonte da imagem: Divulgação/Itaú)

Teclado virtual e Token de acesso bancário (Fonte da imagem: Divulgação/Itaú) Teclado virtual do Windows

Teclado virtual do Windows

Caso uma pessoa receba uma mensagem que se caracteriza como Phishing Scam e não perceba que está diante de um conteúdo fraudulento, poderá realizar uma ação que resultará em prejuízo financeiro ou em outros transtornos consideráveis.

Caso uma pessoa receba uma mensagem que se caracteriza como Phishing Scam e não perceba que está diante de um conteúdo fraudulento, poderá realizar uma ação que resultará em prejuízo financeiro ou em outros transtornos consideráveis.